熱線(xiàn)電(diàn)話:

400-0351-366

轉載 首次針對繼電(diàn)保護裝(zhuāng)置的網絡攻擊——2016年烏克蘭電(diàn)力事件再分(fēn)析

編輯:2022-12-13 11:08:04

摘要

在2017年發現并初步分(fēn)析後,大衆将CRASHOVERRIDE視為(wèi)針對烏克蘭電(diàn)力公(gōng)司運營的颠覆性破壞事件。與2015年發生在該地區(qū)的攻擊類似,CRASHOVERRIDE通過操縱工(gōng)業控制系統(ICS)中(zhōng)斷了電(diàn)力供應并延遲恢複操作(zuò)來延長(cháng)沖擊時間。然而,CRASHOVERRIDE事件隻是一個野心勃勃的攻擊計劃的冰山(shān)一角,而不是其預期目的。除了電(diàn)力中(zhōng)斷的範圍顯著擴大外,CRASHOVERRIDE還試圖通過拒絕服務(wù)(DoS)攻擊目标操作(zuò)中(zhōng)涉及的繼電(diàn)保護裝(zhuāng)置,這與2015年的攻擊事件大不相同。雖然此次攻擊行動失敗了,但這一行動背後最可(kě)能(néng)的意圖及其對電(diàn)力公(gōng)司運營和保護的影響卻很(hěn)少受到關注或分(fēn)析。即使實際執行失敗,本文(wén)将重新(xīn)分(fēn)析2016年這一次的CRASHOVERRIDE事件和其可(kě)能(néng)的攻擊意圖。

引言

在2017年年中(zhōng)的公(gōng)開報告中(zhōng),一些分(fēn)析師稱CRASHOVERRIDE(也稱Industroyer)是自Stuxnet以來對工(gōng)業控制系統最 大的威脅。然後,從受影響的客戶數量和持續時間來看,此次事件的初步影響比2015年烏克蘭電(diàn)力事件的影響要小(xiǎo)。但是,技(jì )術上卻比2015年的烏克蘭斷電(diàn)更為(wèi)複雜,原因是工(gōng)業控制系統(ICS)的惡意操作(zuò)由程序完成,而不是通過與系統的手動交互進行部署,表面上出現故障或缺乏重大影響使一些人忽視了CRASHOVERRIDE的嚴重性或重要性。就所取得的影響和效果而言,CRASHOVERRIDE事件比2015的斷電(diàn)程度低。然而,在野心和意圖方面,CRASHOVERRIDE試圖獲得比2015年更大和更嚴重的影響。根據對各種有(yǒu)效載荷的分(fēn)析,CRASHOVERRIDE試圖造成比2015年更廣泛的停電(diàn),并将潛在的破壞性事件作(zuò)為(wèi)攻擊序列的最後一步。盡管對CRASHOVERRIDE表面上分(fēn)析得很(hěn)透徹,包括在Black Hat等活動上的公(gōng)開演講,其背後的重大影響,特别是其預期的範圍和潛在的結果,在很(hěn)大程度上仍然被忽視。在本文(wén)中(zhōng),我們将從不同的角度來探讨CRASHOVERRIDE事件。我們不再關注2016年12月CRASHOVERRIDE事件後在Ukrenergo“北”站發生的事情,而将探讨攻擊者ELECTRUM,在給定受害者環境中(zhōng)部署的軟件的設計和配置的情況下,可(kě)能(néng)尋求實現的目标。攻擊者在設計和部署CRASHOVERRIDE和相關的模塊時犯了許多(duō)錯誤。然而,這一攻擊的範圍和含義引起了電(diàn)力公(gōng)司經營者的深切關注。通過探索和理(lǐ)解CRASHOVERRIDE試圖但最終未能(néng)實現的目标,相關ICS資産(chǎn)所有(yǒu)者和運營商(shāng)可(kě)以準備更好的手段來預防未來的攻擊,并防止潛在的破壞性結果。

回顧CRASHOVERRIDE事件

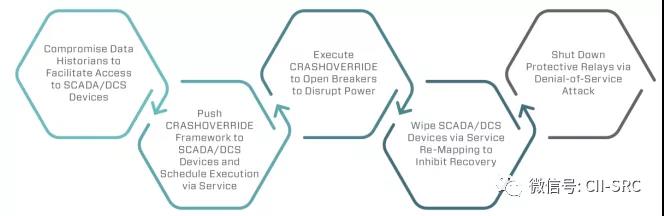

有(yǒu)幾個報告回顧了CRASHOVERRIDE事件:從以惡意軟件為(wèi)中(zhōng)心的模塊化ICS操作(zuò)框架分(fēn)析[1]到導緻CRASHOVERRIDE部署和後續操作(zuò)的入侵生命周期概述[2]。圖1提供了CRASHOVERRIDE執行的流程。每一份報告及其分(fēn)析主要集中(zhōng)在Ukrenergo“北部”變電(diàn)站事件後的觀察項目上。雖然這種分(fēn)析是針對觀察到的事件進行的,但其忽略了攻擊者在這次攻擊中(zhōng)雖然未能(néng)成功執行但可(kě)能(néng)試圖實現的目标。

圖1:CRASHOVERRIDE事件的攻擊流程

CRASHOVERRIDE影響了電(diàn)力傳輸運營,導緻烏克蘭基輔停電(diàn)約一小(xiǎo)時,規模和持續時間都明顯小(xiǎo)于2015年的襲擊。2015年的事件是通過人工(gōng)操作(zuò)控制系統,通過遠(yuǎn)程登錄來操縱工(gōng)控系統工(gōng)作(zuò)站,2016年的事件卻利用(yòng)CRASHOVERRIDE框架對軟件中(zhōng)的ICS系統操作(zuò)進行編碼。這個操作(zuò)代表了攻擊者tradecraft的一個重大改進,在軟件中(zhōng)對ICS攻擊進行編碼,使得攻擊的規模遠(yuǎn)遠(yuǎn)大于手動交互系統。回顧日志(zhì)數據和其他(tā)與CRASHOVERRIDE事件相關的數據顯示,攻擊的預期規模遠(yuǎn)遠(yuǎn)大于2015,但最終實現的攻擊規模遠(yuǎn)遠(yuǎn)沒有(yǒu)達到攻擊者的預期。

将跨多(duō)個通信協議IEC-101、IEC-104、IEC-61850和OPC DA的電(diàn)力傳輸控制系統作(zuò)為(wèi)攻擊目标,CRASHOVERRIDE有(yǒu)一個非常簡單而有(yǒu)效的操作(zuò)目标:将斷路器和相關設備的物(wù)理(lǐ)狀态從“閉合”(允許電(diàn)力流動)改為(wèi)“打開……”。CRASHOVERRIDE的效果有(yǒu)些變化,其包含直接改變潮流或“strobing”的選項,即在打開和關閉狀态之間連續切換。然而,在受害者的環境中(zhōng)似乎隻使用(yòng)了立即的“打開”和“關閉”效果。

雖然在功能(néng)上看起來是一個簡單的“開-關”按鈕,但是為(wèi)了實現成功的通信和狀态更改,這些标準的實現不僅僅是直接地、一步地從一個邏輯狀态轉換到另一個邏輯狀态。要實現對目标RTU或其他(tā)系統的實際物(wù)理(lǐ)操作(zuò),需要遵循離散的、必需的步驟進行邏輯消息傳遞。準确理(lǐ)解特定協議以及供應商(shāng)對協議的實際實現需要知道給定協議通信的“狀态性”,以便進行适當的交互。

計算機科(kē)學(xué)包括編程和通信的有(yǒu)狀态性概念,而協議可(kě)以是有(yǒu)狀态的,也可(kě)以是無狀态的。有(yǒu)狀态協議用(yòng)于記錄或考慮通信流中(zhōng)的前一個事件,而無狀态事件可(kě)以忽略或不需要考慮這些項。例如,帶有(yǒu)握手和會話管理(lǐ)的TCP協議代表一個有(yǒu)狀态協議,而UDP流本質(zhì)上是無狀态的。

CRASHOVERRIDE是基于一個半模塊化的結構,不同的effects模塊執行特定的協議通信,通常由一個通用(yòng)的發射器執行。基于CRASHOVERRIDE的effects模塊的實現,開發人員要麽不知道,要麽未能(néng)在其軟件中(zhōng)為(wèi)特定的ICS通信協議實現适當的狀态通信。盡管這潛在地表明對目标系統和底層協議的測試或理(lǐ)解不好,但考慮到複雜系統和供應商(shāng)對更通用(yòng)協議标準的不同實現,此類錯誤并不罕見或獨特。此錯誤的一種可(kě)能(néng)是測試環境。軟件中(zhōng)的協議仿真器(如公(gōng)共可(kě)用(yòng)的IEC服務(wù)器項目)不強制執行狀态和相關的通信超時。物(wù)理(lǐ)硬件将根據相關通信标準的供應商(shāng)來使用(yòng)這些項。由于設備限制、錯誤或完全無知,在CRASHOVERRIDE執行的受害者環境中(zhōng),實際的接收系統要麽由于狀态标準的不正确實現而拒絕無效的通信,要麽由于類似的原因而忽略。其影響可(kě)與無效TCP握手協議相比較,從而導緻實際通信的缺失。

回顧CRASHOVERRIDE事件的意圖是很(hěn)重要的。當審查受害者環境中(zhōng)的預定目标時,确定用(yòng)于操縱的控制系統的數量比實際停機的數量大,範圍更廣。根據事件中(zhōng)的可(kě)用(yòng)數據,至少有(yǒu)七個OPC服務(wù)器(每個服務(wù)器都有(yǒu)多(duō)個受管理(lǐ)的OPC實例)以及至少八個IEC-101控制器和400多(duō)個IEC-104通信控制點成為(wèi)目标。此外,所有(yǒu)觀察到的基于IEC-61850攻擊模塊的實例都掃描了适用(yòng)主機的本地子網,并嘗試對所有(yǒu)子網進行中(zhōng)斷,目标數量基本上等于受影響子網上此類設備的數量。基于這一信息和目标意圖,CRASHOVERRIDE試圖在數百個單獨的控制系統中(zhōng)進行大範圍停電(diàn),目的是造成比2015年事件大一個數量級的破壞性影響。

本質(zhì)上講:ELECTRUM試圖通過CRASHOVERRIDE操縱多(duō)個系統,造成廣泛的電(diàn)力傳輸中(zhōng)斷。然而,在涉及控制操作(zuò)的所有(yǒu)四個協議和所有(yǒu)相關系統中(zhōng),實際停電(diàn)的影響相對較小(xiǎo)并且快速恢複,這主要是由于Ukrenergo能(néng)夠手動重新(xīn)閉合受影響的斷路器。基于其視圖攻擊的範圍和目标,CRASHOVERRIDE的實際影響可(kě)以判斷為(wèi)一個失敗。

然而,僅僅是在ELECTRUM未能(néng)成功執行廣泛的傳輸中(zhōng)斷時停止進一步分(fēn)析,就忽略了其嘗試中(zhōng)斷操作(zuò)後的幾個有(yǒu)趣的元素。與2015年事件類似,CRASHOVERRIDE部署了一個雨刮器模塊,以阻止恢複,并删除配置和相關文(wén)件,以阻止受感染的SCADA系統恢複。這部分(fēn)攻擊似乎已成功執行,并導緻操作(zuò)員失去對環境中(zhōng)ICS操作(zuò)的控制和查看。這是一個非常重要的影響,因為(wèi)它限制了遠(yuǎn)程操作(zuò)和協調的靈活性,同時由于操作(zuò)中(zhōng)的遠(yuǎn)程視圖丢失,可(kě)能(néng)會掩蓋傳輸環境中(zhōng)的一些微妙的問題。

在上述雨刮器模塊的影響後,緊接着是一個有(yǒu)趣的步驟,其在最初的分(fēn)析中(zhōng)被忽略了:在操作(zuò)環境中(zhōng)使用(yòng)四個西門子SIPROTEC保護繼電(diàn)器的一個公(gōng)開的漏洞嘗試拒絕服務(wù)攻擊。此時,ELECTRUM的攻擊序列試圖切斷傳輸設備的電(diàn)源,對控制該設備的SCADA系統造成失去控制和失去視線(xiàn)的影響,然後消除斷電(diàn)傳輸線(xiàn)上的繼電(diàn)保護。鑒于Ukrenergo采用(yòng)手動恢複操作(zuò)的能(néng)力和意願,在無法完全了解ICS環境狀态的情況下,CRASHOVERRIDE從電(diàn)力傳輸的即時中(zhōng)斷升級為(wèi)手動恢複服務(wù)時的不穩定或不安(ān)全的系統狀态。要分(fēn)析和理(lǐ)解2016年烏克蘭事件的影響和重要性,必須了解保護繼電(diàn)器及其在電(diàn)力運行中(zhōng)的作(zuò)用(yòng)。

電(diàn)力設施運行中(zhōng)的保護繼電(diàn)器

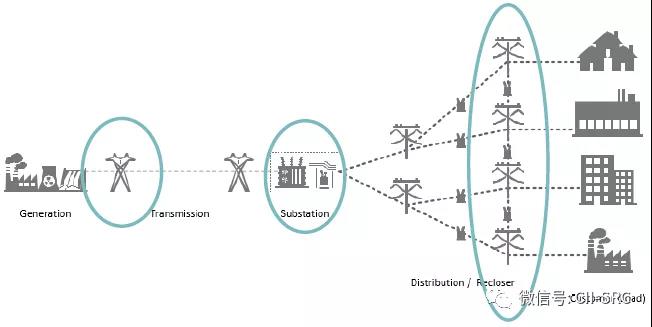

保護繼電(diàn)器在電(diàn)力設施運行中(zhōng)起着至關重要的作(zuò)用(yòng)。保護繼電(diàn)器使用(yòng)先進的算法保護傳輸或發電(diàn)設備免受有(yǒu)害條件的影響。最終,“繼電(diàn)保護的功能(néng)是當電(diàn)力系統的任何元件發生短路時,立即停止運行,或當它開始以任何可(kě)能(néng)形式導緻損壞或以其他(tā)方式幹擾系統其他(tā)部分(fēn)有(yǒu)效運行時,立即停止運行”。在下圖2中(zhōng), 相對于發電(diàn)、輸電(diàn)和配電(diàn)操作(zuò)中(zhōng)的位置,繼電(diàn)器位置被突出顯示。

圖2:與電(diàn)力操作(zuò)相關的保護繼電(diàn)器位置概述

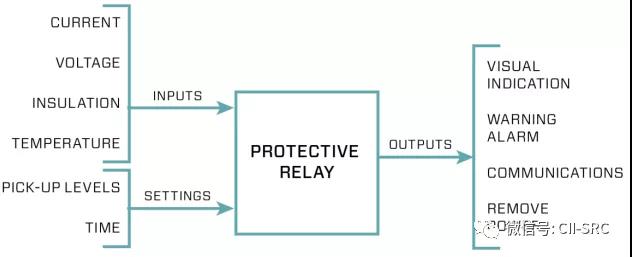

保護繼電(diàn)器用(yòng)于動态監測電(diàn)力系統,并在檢測到故障時清除或減輕系統故障。現代的數字保護繼電(diàn)器系統可(kě)以執行各種診斷和監測功能(néng)。它們識别從電(diàn)流到電(diàn)壓到頻率的項目,保護電(diàn)力系統不受異常、潛在破壞行為(wèi)的影響,同時向最終用(yòng)戶提供輸出和反饋。圖3顯示了該流程。數字繼電(diàn)器的關鍵是能(néng)夠在難以置信的小(xiǎo)時間增量内精(jīng) 确地執行正确的動作(zuò),以保持受保護系統的完整性。

圖3:保護繼電(diàn)器視圖

數字保護繼電(diàn)器通過不利但定期觀察的波動參數确保電(diàn)網穩定。在發生直接的、即時的事件或攻擊時,數字中(zhōng)繼通過将設備從整體(tǐ)-現在已被破壞的系統中(zhōng)分(fēn)離來确保恢複能(néng)力。電(diàn)力傳輸(繼電(diàn)器保護和規範流向變壓器和相關設備的電(diàn)流)和發電(diàn)(繼電(diàn)器防止包括旋轉頻率在内的多(duō)個因素中(zhōng)的電(diàn)位波動)都有(yǒu)特定的繼電(diàn)器技(jì )術。保護繼電(diàn)器應用(yòng)的例子包括發電(diàn)資産(chǎn)的相距保護;在斷路器故障時啓動保護;變壓器和輸電(diàn)系統協調以防止過電(diàn)流條件;保護發電(diàn)機資産(chǎn)免受頻率異常的影響。

考慮到各個現場的保護行動,受保護資産(chǎn)和電(diàn)網組件之間的協調是必要的,以确保整個系統的穩定性。當保護繼電(diàn)器工(gōng)作(zuò)以隔離傳輸或發電(diàn)中(zhōng)的損壞時,在電(diàn)力系統應力或分(fēn)布式中(zhōng)斷期間,這種自動響應可(kě)産(chǎn)生正反饋回路,導緻廣泛的錯位。在這些極端情況下,無論電(diàn)網保護機制如何,都可(kě)能(néng)産(chǎn)生廣泛的影響,例如2003年的美加電(diàn)力事件和2003年的意大利大停電(diàn)。在這些情況下,壓力系統中(zhōng)的網絡效應會導緻大範圍的中(zhōng)斷,盡管這種中(zhōng)斷具(jù)有(yǒu)破壞性,但比過載或其他(tā)應力設備的物(wù)理(lǐ)損壞可(kě)能(néng)導緻的設備和容量的潛在損失更可(kě)取。

為(wèi)了強調繼電(diàn)器故障時會發生什麽,2019年7月影響紐約市的停電(diàn)源于一次和二次繼電(diàn)器未能(néng)隔離故障線(xiàn)路,影響變電(diàn)站的配電(diàn)故障。系統傳感器和常駐繼電(diàn)器之間的接線(xiàn)不當導緻繼電(diàn)器無法對故障情況做出響應。在這種情況下,保護系統的故障會造成特定站點的物(wù)理(lǐ)損壞,以及造成數千用(yòng)戶的計劃外停機。如果繼電(diàn)器正常工(gōng)作(zuò),故障線(xiàn)路将被隔離并斷電(diàn),從而保持變電(diàn)站其餘部分(fēn)的功能(néng)。最終,當适當控制和實施時,保護繼電(diàn)器可(kě)以确保電(diàn)力服務(wù)的穩定性,并保護實物(wù)資産(chǎn)不受各種自然或非自然波動的影響。

後CRASHOVERRIDE效應

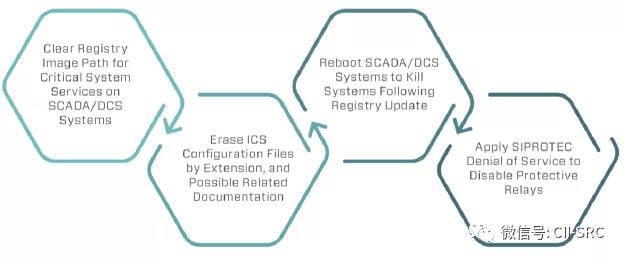

在中(zhōng)斷受害者環境中(zhōng)的電(diàn)流後,CRASHOVERRIDE會導緻能(néng)見度下降和失控。如圖4所示。

圖4:CRASHOVERRIDE中(zhōng)斷後效果

乍一看,上述序列事件的影響主要體(tǐ)現在服務(wù)恢複,操作(zuò)SCADA/DCS設備以禁止重新(xīn)啓動和控制,并删除配置文(wén)件以拒絕快速恢複。這一系列事件是非平凡的,具(jù)有(yǒu)巨大的破壞性,但正如烏克蘭人對2015事件的反應所表明的,資産(chǎn)所有(yǒu)者可(kě)以并表示願意快速進入受影響的站點的手動系統操作(zuò),以便盡快恢複受影響的服務(wù)。如果不考慮實際影響,2016事件的意圖是在CRASHOVERRIDE effects模塊中(zhōng)設計的更大範圍的中(zhōng)斷,如先前所描述的,目的是在數百個設備中(zhōng)引起傳輸服務(wù)的非常大範圍的中(zhōng)斷。

僅上述廣泛的影響就使得手動恢複服務(wù)(在攻擊按設計成功的情況下)變得困難,因為(wèi)操作(zuò)的設備數量衆多(duō)。然而,這隻是整個攻擊邏輯的一半,從操作(zuò)和攻擊影響評估來看,使SIPROTEC保護繼電(diàn)器功能(néng)失效的序列事件的最後階段最有(yǒu)趣。在攻擊進展方面,攻擊者在打開系統斷路器并通過雨刮器攻擊移除操作(zuò)員對系統操作(zuò)的可(kě)見性後,對保護繼電(diàn)器執行拒絕服務(wù)(DoS)。一開始從一條未通電(diàn)的線(xiàn)路上移除保護似乎是荒謬的,因為(wèi)在這個階段,沒有(yǒu)什麽真正需要保護的。但是,真正的影響焦點在于廣泛的輸電(diàn)中(zhōng)斷,以及根據之前對烏克蘭恢複運營的觀察得出的假設,即資産(chǎn)所有(yǒu)者将通過手動方式盡快恢複服務(wù),盡管無法看到實際系統狀态。

攻擊保護繼電(diàn)器可(kě)以很(hěn)快引起嚴重的後果,包括與電(diàn)網自保護動作(zuò)相關的“孤島”事件,以及由于故障而導緻設備損壞的可(kě)能(néng)性。然而,在CRASHOVERRIDE場景中(zhōng),ELECTRUM似乎旨在在物(wù)理(lǐ)恢複時為(wèi)重新(xīn)連接的輸電(diàn)線(xiàn)路創造不安(ān)全、不穩定的條件。在這種情況下,手動關閉斷路器可(kě)能(néng)會出現無數字保護的過電(diàn)流情況。DoS可(kě)執行文(wén)件CVE-2015-5374中(zhōng)針對的漏洞是功能(néng)性DoS,而不是網絡可(kě)訪問性DoS。基于此,CRASHOVERRIDE從一個即時中(zhōng)斷事件演變為(wèi)一個延遲的潛在物(wù)理(lǐ)破壞攻擊。如圖5所示,通過遠(yuǎn)程終端單元(RTU)操作(zuò)的傳輸中(zhōng)斷是最後一個更嚴重的階段的前兆:抑制保護系統,因此當恢複服務(wù)時,目标電(diàn)路不再安(ān)全,并受到損壞。

圖5:CRASHOVERRIDE攻擊意圖

DoS狀态将受害者SIPROTEC設備置于“固件更新(xīn)”模式。在傳統SIPROTEC設備(尤其是内存)可(kě)用(yòng)資源有(yǒu)限的情況下,觸發的效果在合法固件更新(xīn)實例中(zhōng)非常實用(yòng)和有(yǒu)用(yòng)。然而,當激活時,受影響的SIPROTEC不再執行設計的保護功能(néng),包括在相關傳輸線(xiàn)上的過電(diàn)流保護,即使仍然存在、通電(diàn)和網絡可(kě)訪問。基本上,接收裝(zhuāng)置被放置在不工(gōng)作(zuò)的保持模式中(zhōng)以備将來的指示。當在正常或預期操作(zuò)之外觸發時,從目标SIPROTEC中(zhōng)繼的角度來看,這是一個任務(wù)殺傷。SIPROTEC仍然存在于網絡中(zhōng),但由于利用(yòng)漏洞,它不再執行預期的功能(néng)。其結果是電(diàn)力傳輸中(zhōng)的一個未受保護的鏈路,正常的保護措施被禁用(yòng)。

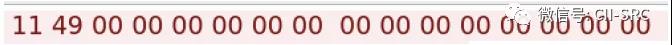

利用(yòng)此漏洞的情況是由一個精(jīng)心編制的UDP數據包觸發的,該數據包指向UDP-50000,字節序列如圖6所示。發送此序列将使版本4.25之前的SIPROTEC和SIPROTEC Compact設備進入上一段中(zhōng)描述的非功能(néng)待機模式。公(gōng)開可(kě)用(yòng)的漏洞攻擊框架已經包含了這一功能(néng),使得不成熟的實體(tǐ)可(kě)以廣泛地訪問它,盡管這是針對較舊的系統版本的。

圖6:西門子SIPROTEC DoS數據包示例

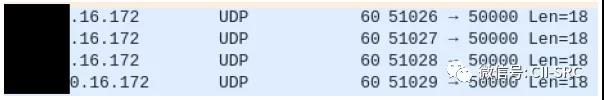

盡管ELECTRUM在Ukrenergo網絡中(zhōng)以SIPROTEC設備為(wèi)目标的二進制文(wén)件中(zhōng)正确地實現了DoS條件,但對方在整個通信實現中(zhōng)犯了編碼錯誤,影響了可(kě)執行文(wén)件的功能(néng)。受害者網絡中(zhōng)四個SIPROTEC設備的特定IP地址可(kě)能(néng)是在CRASHOVERRIDE事件中(zhōng)使用(yòng)的DoS二進制文(wén)件中(zhōng)硬編碼的。然而,當執行時,地址在通信socket創建期間被向後讀取。如圖7所示,特定地址被模糊化。雖然所有(yǒu)設備與CRASHOVERRIDE操縱傳輸系統的其他(tā)控制系統位于同一子網上,socket創建中(zhōng)缺乏endian意識導緻了無意義的通信,并使CRASHOVERRIDE中(zhōng)SIPROTEC DoS的精(jīng) 确實現變得惰性。

圖7:拒絕服務(wù)模塊流量的數據包捕獲

繼電(diàn)保護拒絕服務(wù)攻擊的含義

評估SIPROTEC設備本應被禁用(yòng)時的預期狀态,顯示其意圖令人後怕。這強調了CRASHOVERRIDE是一個非常嚴重的攻擊,盡管它的目标因之前提到的各種錯誤而失敗。由于ELECTRUM未能(néng)禁用(yòng)受害者現場使用(yòng)的保護繼電(diàn)器,也未按預期操作(zuò)過多(duō)的RTU,因此對攻擊者試圖實現的目标是推測性的,但是存在充分(fēn)的信息來對該組織在2016年的最終目标做出明智的判斷。

ELECTRUM通過邏輯方法斷開斷路器後,使保護設備失效。攻擊者随後部署服務(wù)擦除和重新(xīn)映射等措施以抑制邏輯恢複,同時還使各種SCADA設備無法正常工(gōng)作(zuò),從而消除對傳輸站點的準确理(lǐ)解、診斷和遠(yuǎn)程操作(zuò)。根據對2015年烏克蘭事件的分(fēn)析,烏克蘭當局擁有(yǒu)并願意在電(diàn)力公(gōng)司運營出現緊急情況時執行手動恢複程序。當處于邏輯失視狀态時,保護繼電(diàn)器仍通電(diàn)且名(míng)義上處于激活狀态,但确定其狀态的功能(néng)受到抑制,如果未完全移除,鑒于公(gōng)用(yòng)事業的網絡的總體(tǐ)狀态,其被設計為(wèi)一個大規模的傳輸和控制中(zhōng)斷事件。因此,運營商(shāng)處于這樣一種情況:他(tā)們試圖在降級的運營環境中(zhōng)盡快将運營恢複到正常狀态,而對該環境的當前狀态沒有(yǒu)準确的了解,包括即将恢複的線(xiàn)路上的保護系統的功能(néng)。

當輸電(diàn)設備在沒有(yǒu)保護繼電(diàn)器的情況下重新(xīn)連接到整個電(diàn)力設施網絡時,潛在後果的範圍是令人擔憂的,并超出了立即輸電(diàn)中(zhōng)斷的影響範圍。如果ELECTRUM成功地實現了全面的傳輸中(zhōng)斷,最明顯的影響是設備在沒有(yǒu)保護的情況下重新(xīn)連接時電(diàn)流會急劇升高。這會在重新(xīn)連接的線(xiàn)路上産(chǎn)生過電(diàn)流現象,可(kě)能(néng)(取決于其他(tā)備份和物(wù)理(lǐ)保護系統)對傳輸設備造成物(wù)理(lǐ)損壞。考慮到CRASHOVERRIDE的設計目的是通過操縱數百個設備造成大規模的傳輸中(zhōng)斷,而手動重接(以比正常SCADA操作(zuò)可(kě)能(néng)的速度更慢、更慎重的速度進行)基本上一次隻能(néng)連接幾條線(xiàn)路,因此在恢複過程中(zhōng)隻有(yǒu)少數重新(xīn)連接的線(xiàn)路上會出現潛在的過電(diàn)流現象。通常,這種情況會導緻故障,并通過繼電(diàn)保護恢複。但考慮到攻擊的設計,這樣的保護被從操作(zuò)中(zhōng)移除,允許潛在的破壞性場景發揮出來。通常,這種情況會引起故障但會通過繼電(diàn)保護恢複。而CRASHOVERRIDE攻擊的設計是把繼電(diàn)保護從操作(zuò)中(zhōng)移除,從而讓潛在的破壞性場景爆發出來。

值得注意的是,上述内容很(hěn)大程度上代表了ELECTRUM執行CRASHOVERRIDE攻擊的意圖,但攻擊者為(wèi)考慮到這種攻擊在實際操作(zuò)環境中(zhōng)是否會成功。各種系統冗餘和物(wù)理(lǐ)保護機制的存在可(kě)能(néng)會緩解Ukrenergo現場的潛在破壞性狀況。一般來說,特定地點的影響将取決于一系列其他(tā)因素,如冗餘繼電(diàn)器和備用(yòng)保護裝(zhuāng)置的存在和功能(néng),這些因素使從CRASHOVERRIDE到任何傳輸地點的推廣難以實現。然而,整個事件序列表明,ELECTRUM方面有(yǒu)非常明确的意圖将目标傳輸站點置于不安(ān)全和潛在危險的狀态。考慮到CRASHOVERRIDE對傳輸操作(zuò)的預期(如果未實現)影響規模,重新(xīn)連接時的潛在負載将是巨大的,并且有(yǒu)可(kě)能(néng)在引起傳輸設備物(wù)理(lǐ)損壞的情況進行修正,因為(wèi)要修理(lǐ)和更換齒輪從而導緻更長(cháng)時間的中(zhōng)斷。

斷電(diàn)傳輸,消除過程視圖和控制,禁用(yòng)保護系統,以及知道受害者求助于手動恢複操作(zuò),這些都标明這是一個複雜的,多(duō)階段的攻擊,其遠(yuǎn)不止是在有(yǒu)限的時間内中(zhōng)斷電(diàn)流這麽簡單。相反,分(fēn)析CRASHOVERRIDE攻擊,它的設計目的将此次攻擊事件從一個邏輯性很(hěn)強、以網絡為(wèi)中(zhōng)心的攻擊事件轉移到由網絡引發的、迄今為(wèi)止隻有(yǒu)Stuxnet成功實現的物(wù)理(lǐ)破壞事件這個獨特領域。如果CRASHOVERRIDE能(néng)達到ELECTRUM預期的效果,基于當前目标傳輸設備的數量,潛在的斷電(diàn)将比2015年更為(wèi)廣泛。此外,如果在系統恢複之前禁用(yòng)保護會對傳輸操作(zuò)造成物(wù)理(lǐ)損壞,則電(diàn)力中(zhōng)斷的持續時間可(kě)能(néng)會延長(cháng)到幾個月或更長(cháng)。雖然考慮到電(diàn)力傳輸中(zhōng)的無數其他(tā)控制和保護措施,即使CRASHOVERRIDE按預期工(gōng)作(zuò),其實際效果仍不清楚,但這次攻擊執行的步驟順序明顯地表明,與過去的電(diàn)力服務(wù)中(zhōng)斷相比,這是一次更複雜和更令人擔憂的攻擊。

CRASHOVERRIDE作(zuò)為(wèi)保護攻擊的經驗教訓

多(duō)次CRASHOVERRIDE事件分(fēn)析和各種各樣的與目标相關的文(wén)物(wù)表明,ELECTRUM攻擊者的意圖是超過2015年事件的影響,但由于對受害者環境中(zhōng)的ICS通信協議的理(lǐ)解或實施不力而失敗。即使部署的所有(yǒu)項目都按預期進行,電(diàn)力傳輸和變電(diàn)站設計的基本方面也可(kě)能(néng)會阻止攻擊按預期進行。然而,關注ELECTRUM的失敗掩蓋了CRASHOVERRIDE背後令人擔憂的意圖。通過對在失去控制和視線(xiàn)攻擊情況下的傳輸中(zhōng)斷進行定時,并禁用(yòng)受影響電(diàn)路上的保護繼電(diàn)器,ELECTRUM意圖産(chǎn)生更為(wèi)顯著和持久的影響:傳輸設備的物(wù)理(lǐ)退化或破壞,從而産(chǎn)生持續數月而不是數小(xiǎo)時的影響。

ELECTRUM的攻擊因各種原因失敗,但這一事件仍然給電(diàn)力公(gōng)司運營商(shāng)提供多(duō)個教訓,從發電(diàn)到輸電(diàn)再到配電(diàn)。運營商(shāng)必須認識到,攻擊者的能(néng)力已經遠(yuǎn)遠(yuǎn)超出了關閉電(diàn)源和采用(yòng)某些機制來延遲恢複這個範圍,而是瞄準了支撐電(diàn)力公(gōng)司運營的基本保護系統。這種以保護為(wèi)中(zhōng)心的攻擊也出現在最近的事件中(zhōng),如TRISIS。雖然CRASHOVERRIDE和TRISIS在執行過程中(zhōng)都失敗了(而且可(kě)能(néng)都被目标系統内的其他(tā)安(ān)全措施所阻止),但它們表明了攻擊者将ICS環境中(zhōng)的作(zuò)戰擴展到潛在的物(wù)理(lǐ)破壞性的明确意圖。這類襲擊的影響是重大和嚴重的。在急于恢複CRASHOVERRIDE中(zhōng)的傳輸時,如果攻擊者成功地破壞了保護機制和操作(zuò)員對保護系統的可(kě)見性,操作(zuò)員可(kě)能(néng)會無意地啓用(yòng)物(wù)理(lǐ)破壞。

快速準确地診斷ICS影響并有(yǒu)效地響應中(zhōng)斷需要努力提高可(kě)見性、監控和根本原因的分(fēn)析能(néng)力。在CRASHOVERRIDE的攻擊下,識别斷路器操作(zuò)與保護繼電(diàn)器通信的組合可(kě)以提醒資産(chǎn)所有(yǒu)者,對手正試圖為(wèi)潛在的破壞性事件設置必要的先決條件。這是一個結合多(duō)個觀測值的威脅行為(wèi)分(fēn)析的例子,可(kě)以用(yòng)于快速檢測、處理(lǐ)和響應ICS環境中(zhōng)的事件序列。以這種方式,受害者可(kě)以正确地掌握所檢測到的事件序列的範圍和潛在影響,執行一個更精(jīng)确的響應,而不是簡單地匆忙手動恢複操作(zuò),反而産(chǎn)生一個不安(ān)全的操作(zuò)環境。

在更高的層次上,在ICS網絡殺戮事件鏈的範圍内有(yǒu)效地檢測或響應CRASHOVERRIDE,這是真正啓用(yòng)和執行攻擊所必需的,從而産(chǎn)生更強的防禦能(néng)力。以IT為(wèi)中(zhōng)心的信息強調了ELECTRUM對控制系統網絡的滲透,與後續的ICS特定通信可(kě)以加速後續中(zhōng)斷事件的根本原因分(fēn)析。這也為(wèi)操作(zuò)人員提供了足夠的可(kě)見性和知識(即使沒有(yǒu)禁用(yòng)的SCADA設備),以便将事件識别為(wèi)跨多(duō)個網格操作(zuò)層的協調攻擊。因此,公(gōng)用(yòng)事業可(kě)以采取适當的和慎重的行動去響應事件、恢複操作(zuò)。此外,受害者将掌握有(yǒu)關入侵和後續攻擊的全部的知識,以确保完成網絡恢複和補救,以防止潛在的環境再危害。

最後,資産(chǎn)所有(yǒu)者和運營商(shāng)可(kě)能(néng)會低估CRASHOVERRIDE和ELECTRUM的意圖,由于在攻擊實施過程中(zhōng)多(duō)次失敗,以及對電(diàn)力公(gōng)司運營和安(ān)全措施的一些錯誤理(lǐ)解。然而,采取這樣的立場不僅是錯誤的,而且是危險的。從2015年烏克蘭手動事件到自動化程度逐步提高的CRASHOVERRIDE事件,攻擊事件發出了一個明确的信号,即對手在每次攻擊中(zhōng)都在不斷學(xué)習和改進。CRASHOVERRIDE攻擊本身可(kě)能(néng)沒有(yǒu)達到它的目的,但ELECTRUM組織(和其他(tā)攻擊者)将從這次事件中(zhōng)吸取教訓,并适應未來的行動。CRASHOVERRIDE的缺點表明了對ICS網絡進行網絡攻擊以産(chǎn)生物(wù)理(lǐ)影響的複雜性,但CRASHOVERRIDE事件的發生清楚地表明了攻擊者不斷提高攻擊能(néng)力的意圖和願望。ICS資産(chǎn)所有(yǒu)者和運營商(shāng)必須認真對待此類嘗試,并在攻擊者部署功能(néng)齊全、具(jù)有(yǒu)ICS意識的攻擊之前部署防禦措施。

結論

CRASHOVERRIDE攻擊是一次失敗的操作(zuò),尤其是從相對于2015烏克蘭電(diàn)力事件的實際影響來看。然而,對這一事件及其影響的進一步分(fēn)析揭示了比其前身更為(wèi)複雜、微妙和令人擔憂的攻擊。通過嘗試對傳輸操作(zuò)、ICS可(kě)見性和最終保護離子系統進行多(duō)階段操作(zuò),ELECTRUM攻擊者試圖為(wèi)受害者恢複操作(zuò)時可(kě)能(néng)發生的物(wù)理(lǐ)破壞事件創建先決條件。雖然對CRASHOVERRIDE成功執行時達到的危害隻是一個推測,但在分(fēn)析了攻擊的所有(yǒu)階段後,對手的意圖似乎很(hěn)明顯,這就為(wèi)制造不安(ān)全的環境創造了條件,在受害者的傳輸設備内造成潛在破壞性的攻擊。

2016年的受害者逃過了最壞的情況。在未來,電(diàn)力公(gōng)司運營商(shāng)必須了解對手是如何實施這一攻擊的,及其對運營的影響。通過采用(yòng)一整套攻擊方法來審查ELECTRUM嘗試做什麽,ICS資産(chǎn)所有(yǒu)者和運營商(shāng)可(kě)以開始開發和部署所需的可(kě)見性、彈性和響應措施,以應對像CRASHOVERRIDE這樣的攻擊。

緻謝(xiè)

與許多(duō)事情一樣,沒有(yǒu)其他(tā)人的努力和幫助,這篇論文(wén)是不可(kě)能(néng)産(chǎn)生的。這主要是歸功于Selena Larson,Reid Wightman和Dragos的Nick Tsamis對内容和技(jì )術的審查;Schweitzer Engineering Laboratories (SEL) 實驗室的Tim Watkins和Will Edwards對電(diàn)力系統和保護繼電(diàn)器理(lǐ)解方面的具(jù)體(tǐ)幫助;以及Oak Ridge National Laboratory (ORNL)的Maggie Morganti和Mike Marshall,他(tā)們就電(diàn)力設施保護系統展開了廣泛的讨論。

參考文(wén)獻

【1】 CRASHOVERRIDE: Analysis of the Threat to Electric Grid Operations – Dragos; Win32/Industroyer: A New Threat for Industrial Control Systems – Anton Cherepanov, ESET

【2】 Anatomy of an Attack: Detecting and Defeating CRASHOVERRIDE – Joe Slowik, Dragos (Virus Bulletin 2018). Dragos WorldView subscribers can review a more in-depth version of this report in TR-2018-19: CRASHOVERRIDE Attack in Review

聯系地址:山(shān)西省太原市綜改示範區(qū)學(xué)府園區(qū)長(cháng)治路227号高新(xīn)國(guó)際B座

郵編:030006

企業郵箱:sxtk_mail@163.com

電(diàn)話:400-0351-366 18903512955

版權所有(yǒu):山(shān)西天科(kē)信息安(ān)全科(kē)技(jì )有(yǒu)限公(gōng)司 備案号:京ICP證000000号